Отзывы о нашей компании

Руководство компании Jobers благодарит коллектив компании “Битрейд” за оказанную помощь в разработке почтового сервера компании. Помогли с интеграцией почты в AMOcrm. Надеемся на дальнейшее плодотворное сотрудничество в интересах обеспечения качественной инфраструктуры компании.

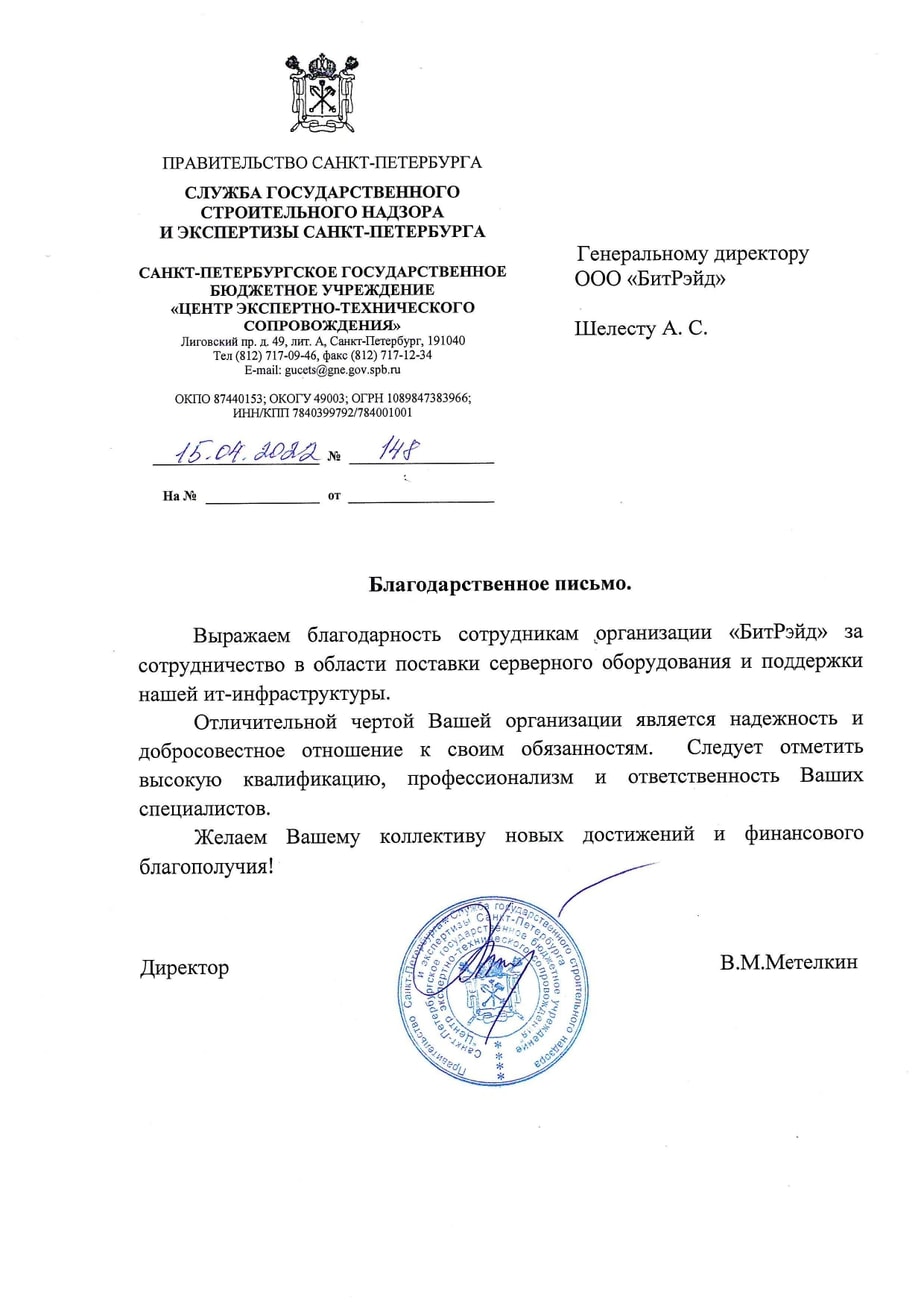

Выражаем благодарность сотрудникам организации «БитРэйд» за сотрудничество в области поставки серверного оборудования и поддержки нашей ит-инфраструктуры. Отличительной чертой Вашей организации является надежность и добросовестное отношение к своим обязанностям. Следует отметить высокую квалификацию, проффесионализм и ответственность Ваших специалистов.

ООО «Электросоюз» уже 2 года сотрудничает с компанией «Битрэйд». За это время вы проявили себя как надежный подрядчик. Своевременно решаете проблемы с нашими компьютерами, установкой и настройкой программного обеспечения, а также прочие возникающие нетипичные вопросы.

Сотрудничаем больше двух лет. Из сервисов у нас настроены: ip-телефония, видеонаблюдение, выделенный сервер для работы 1C. Недавно внедрили AmoCRM и объединили телефонию, почту и другие сервисы для ведения клиента клиентской базы, что увеличило объем продаж. Оперативно решают поставленные задачи, что очень важно для нас.

Команда БитРейд в довольно короткий срок смогла улучшить скорость бизнес-процессов. Им удалось это сделать с помощью грамотной кластеризации сервера и перенастройки ИТ-инфраструктуры. После подробного аудита всего нашего оборудования, предоставили и план реализации по модернизации. Все проекты были успешно выполнены в течении года.

Выражаем благодарность организации Битрэйд, а также сотрудникам за професиональную поддержку в случаях сбоя нашей ит-инфраструктуры. Мы высоко ценим установившиеся межу нами партнерские отоношения и взаимопонимаение. Желаем Вам дальнейших успехов в работе, экономической стабильности и достижения поставленных целей.

За время сотрудничества команда технических специалистов ООО «БитРейд» показала свою способность с полной ответственностью подходить к поставленным задачам, выполнять работы качественно и в срок. Отличительной чертой работы ООО «БитРейд» является высокий проффесионализм в таких задачах, как поддержка, защита ИТ безопасности, поддержка программных продуктов.

Компания ООО «БитРейд» оказывает услуги по защите информационной безопасности и поддержке программных продуктов, а также в поддержании сайта нашей компании. Технические специалисты ООО «БитРейд» не однократно доказали свою техническую квалификацию. Помогли решить задачу по миграции и настройке серверов, задача была выполнена четко и в срок.

Компания БитРейд предоставляет весь необходимый комплекс по техническому обслуживанию сети наших мини-маркетов. По мимо технической поддержки ими был автоматизирован центральный офис нашей компании. От установок рабочих станций до внедрения ПО, его техническому сопровождению. А так же разработан и реализован проект по миграции сервеов из облачного решения в физическую среду и организация полноценной серверной комнаты.